获取Root权限的方法

在计算机科学和信息技术领域,“获取root”是一个备受关注的话题。Root,通常被翻译为“根用户”或“超级用户”,是Unix、Linux以及部分其他操作系统中的最高权限账户。拥有root权限意味着你可以对系统进行最底层的、最全面的控制,包括修改系统文件、安装软件、管理用户账户等。然而,也正是由于这种强大的能力,获取root权限的行为往往伴随着风险,既可能用于合法的系统管理目的,也可能被不法分子用于恶意攻击。本文将从技术原理、合法用途、安全风险以及防范措施等多个维度,探讨如何获取root权限。

技术原理

在大多数Unix-like系统中,root是默认的最高权限用户。系统启动时,内核会初始化一系列资源,其中包括对文件和设备的访问权限。root用户拥有对这些资源的完全访问权,而普通用户则受限于其用户组的权限设置。

获取root权限的方法多种多样,最常见的包括以下几种:

1. 默认密码或已知漏洞:一些系统可能会默认设置root密码,或者存在已知的漏洞,使得攻击者可以通过这些漏洞提升权限。然而,随着安全意识的提高和系统的不断升级,这种方法已经越来越难以奏效。

2. 密码猜测或暴力破解:攻击者可能会尝试使用常见的密码或字典攻击来猜测root密码。这种方法的成功率取决于密码的复杂性和系统的安全措施。

3. 利用系统漏洞:操作系统或应用程序中的漏洞可能会被攻击者利用,以提升权限。这通常需要攻击者具备相当的技术水平,以及对目标系统的深入了解。

4. 社会工程学:有时,攻击者会通过欺骗、诱骗或操纵目标用户来获取敏感信息,如root密码。这种方法不依赖于技术手段,而是利用人类的心理弱点。

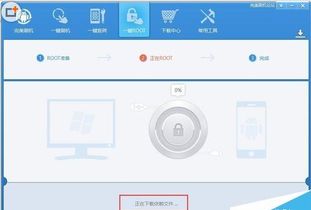

5. 合法提权:在合法的情况下,系统管理员可能需要使用特定的命令或工具来获取root权限,以执行系统管理任务。这通常涉及使用sudo、su等命令,或者通过修改系统配置文件来授权特定用户或用户组以root权限执行命令。

合法用途

获取root权限在合法用途中扮演着至关重要的角色。以下是一些常见的合法用途:

1. 系统管理:系统管理员需要root权限来安装和更新软件包、配置网络服务、管理用户账户等。这些操作对于维护系统的稳定性和安全性至关重要。

2. 故障排除:当系统出现问题时,管理员可能需要root权限来诊断和解决故障。例如,查看系统日志、修改配置文件或重启服务等。

3. 性能优化:通过root权限,管理员可以调整系统资源分配、优化系统性能,以满足业务需求。

4. 软件开发:在开发过程中,开发者可能需要root权限来测试软件的安装和运行情况,或者调试系统级问题。

5. 安全审计:安全审计员可能需要root权限来检查系统的安全配置、漏洞修复情况以及入侵痕迹等。

安全风险

尽管获取root权限在合法用途中具有重要作用,但如果不加以限制和监控,它也可能带来严重的安全风险。以下是一些常见的安全风险:

1. 未授权访问:如果root密码泄露或被猜测成功,攻击者将能够未经授权地访问系统资源,导致数据泄露、系统瘫痪等严重后果。

2. 恶意软件安装:拥有root权限的攻击者可以安装恶意软件,如病毒、木马等,以窃取数据、破坏系统或进行其他非法活动。

3. 配置错误:不恰当的root权限使用可能导致系统配置错误,进而影响系统的稳定性和安全性。例如,错误地修改系统文件或配置文件可能导致服务中断或数据丢失。

4. 内部威胁:员工或承包商可能利用其获得的root权限进行不道德或非法行为,如窃取公司机密、破坏系统或进行欺诈活动。

防范措施

为了降低获取root权限带来的安全风险,以下是一些建议的防范措施:

1. 强密码策略:为root账户设置复杂且难以猜测的密码,并定期更换密码。避免使用常见的密码或字典中的单词。

2. 限制root访问:尽可能避免直接以root身份登录系统。相反,可以使用sudo等命令来临时提升权限,以减少root权限的滥用风险。

3. 监控和日志记录:启用系统监控和日志记录功能,以便及时发现和调查可疑活动。这包括登录尝试、权限提升尝试以及系统配置更改等。

4. 安全审计和漏洞扫描:定期进行安全审计和漏洞扫描,以发现和修复系统中的潜在漏洞。这有助于防止攻击者利用这些漏洞来提升权限。

5. 访问控制:实施严格的访问控制策略,限制谁可以访问root权限以及他们可以执行哪些操作。这可以通过配置sudoers文件、使用角色基础访问控制(RBAC)或基于属性的访问控制(ABAC)等方法来实现。

6. 员工培训:定期对员工进行安全意识培训,提醒他们不要将root密码泄露给未经授权的人员,并教育他们如何识别和防范社会工程学攻击。

7. 使用安全工具:利用安全工具和技术来提高系统的安全性。例如,使用防火墙来限制对系统的访问、使用入侵检测系统(IDS)来检测和响应恶意活动以及使用加密技术来保护敏感数据等。

总之,获取root权限是一个复杂而敏感的话题。在合法用途中,它对于系统管理和维护至关重要;然而,如果不加以限制和监控,它也可能带来严重的安全风险。因此,我们需要采取一系列措施来确保root权限的安全使用,以保护系统的稳定性和数据的安全性。

- 上一篇: 百度收藏漫画怎么看?一键解锁观看攻略!

- 下一篇: 如何办理客运从业资格证?

-

获取Root权限的方法指南资讯攻略02-15

获取Root权限的方法指南资讯攻略02-15 -

小米手机怎样开启root权限?资讯攻略02-05

小米手机怎样开启root权限?资讯攻略02-05 -

小米手机轻松获取ROOT权限教程资讯攻略01-13

小米手机轻松获取ROOT权限教程资讯攻略01-13 -

小米手机如何获取ROOT权限?资讯攻略01-10

小米手机如何获取ROOT权限?资讯攻略01-10 -

小米手机轻松开启ROOT权限教程资讯攻略01-06

小米手机轻松开启ROOT权限教程资讯攻略01-06 -

一键解锁!360超级ROOT助你轻松root手机资讯攻略10-28

一键解锁!360超级ROOT助你轻松root手机资讯攻略10-28